改进局域网扼流法的移动网络蠕虫防御论文

2020-09-24 17:32:40 106

摘要:传统的局域网扼流圈移动网络蠕虫防御模型可以防御简单的网络蠕虫攻击,但是抑制复杂蠕虫和变态蠕虫的能力较低。本文提出了一种基于改进的局域网阻塞方法的移动网络蠕虫防御模型。 Jacques Dupochet计算机扫描识别系统,构建移动网络蠕虫防御模型框架,使用扫描诱饵模拟计算机漏洞,识别移动网络蠕虫;改进局域网阻塞防御算法,确定局域网的最大扫描周期Ms,阻塞阈值Mf,局域网扫描速率Sf,完成了基于改进局域网阻塞方法的移动网络蠕虫防御模型的构建。实验数据表明,所提出的改进的LAN扼流法与传统方法相比,将移动网络蠕虫的抑制率提高了35.56%,适用于防御移动网络蠕虫。

关键字:改进的扼流圈方法;移动网络;蠕虫防御局域网扼流圈

简介:

传统的局域网扼流圈移动网络蠕虫防御模型不适用于快速发展的针对复杂蠕虫和变态蠕虫的防御。具体表现为复杂蠕虫和变态蠕虫的防御能力较弱,给移动网络设备带来更大的风险。 为此,提出了一种基于改进的局域网阻塞方法的移动网络蠕虫防御模型。根据现有移动网络蠕虫的特征,进行成分分析和攻击分析。根据攻击特征,使用Jacques Dupochet计算机扫描识别系统构建移动网络蠕虫防御模型框架,模拟计算机漏洞,并进行诱饵扫描以确定移动网络蠕虫。基于改进的局域网扼流圈防御算法,确定局域网扼流圈防御的主要过程,并完成相关参数,如最大扫描周期Ms,局域网扼流圈阈值Mf和局域网扫描速率Sf,完成基于改进的局域网阻塞方法的移动网络蠕虫防御。建筑模型。为了确保防御模型的有效性,模拟了静态网络环境和负载网络环境测试环境。使用两种不同的移动网络防御模型进行蠕虫防御抑制能力模拟测试。测试结论表明,针对移动网络蠕虫,提出了一种改进的局域网阻塞方法。防御模型非常有效。

为此,提出了一种基于改进的局域网阻塞方法的移动网络蠕虫防御模型。根据现有移动网络蠕虫的特征,进行成分分析和攻击分析。根据攻击特征,使用Jacques Dupochet计算机扫描识别系统构建移动网络蠕虫防御模型框架,模拟计算机漏洞,并进行诱饵扫描以确定移动网络蠕虫。基于改进的局域网扼流圈防御算法,确定局域网扼流圈防御的主要过程,并完成相关参数,如最大扫描周期Ms,局域网扼流圈阈值Mf和局域网扫描速率Sf,完成基于改进的局域网阻塞方法的移动网络蠕虫防御。建筑模型。为了确保防御模型的有效性,模拟了静态网络环境和负载网络环境测试环境。使用两种不同的移动网络防御模型进行蠕虫防御抑制能力模拟测试。测试结论表明,针对移动网络蠕虫,提出了一种改进的局域网阻塞方法。防御模型非常有效。

1移动网络蠕虫防御模型的构建

1.1移动网络蠕虫分析

移动网络蠕虫是在移动网络中的可传播复制病毒主要通过附加到网络数据,电子邮件和其他数据进行传播以传播病毒。移动网络蠕虫具有智能,自动化,隐藏,传播和全面的网络攻击的特征

。与需要在主机程序中托管以进行激活和干扰的传统计算机病毒不同,移动网络蠕虫是自治且独立的,不需要启动主机程序。移动网络蠕虫可以继续繁殖,复制自身,并通过自己的程序入侵手机。网络内部。移动网络蠕虫的组成主要由搜索模块,特殊攻击模块和命令接口模块组成。块,通信模块,智能模块和辅助攻击模块由六个部分组成

。

搜索模块用于监视和搜索受攻击对象的计算机系统和移动网络环境,并锁定攻击目标。特殊攻击模块基于搜索模块收集的攻击对象,采用攻击对象的弱程序进行攻击,例如注入特洛伊木马,缓冲区溢出等特殊攻击方法进行攻击。命令界面模块是受攻击计算机病毒的远程交互式操作。该通信模块将为不同节点上的移动网络蠕虫提供信息通信和数据保护,并可以同时对主机发起协同攻击。智能模块是集成通信模块和命令接口模块。系统每个节点上的移动网络蠕虫都会进行大规模的网络智能攻击,例如DDos攻击。

辅助攻击模块基于不同节点的攻击状态,为多种攻击方法提供技术支持,并为特征攻击模块提供连续攻击。移动网络蠕虫攻击的工作机制可以分为四个阶段:信息收集,临时攻击,入侵渗透和自我复制。信息收集主要依靠搜索模块获取目标网络主机环境的系统信息,主要是发现主机的漏洞并收集网络环境信息。临时攻击是通过特殊攻击模块,命令接口模块和通信模块对目标网络进行的临时攻击,并在目标网络的节点上进行特洛伊木马注入。入侵渗透基于智能模块和辅助攻击模块来完成攻击代码隐藏,注册表修改,大规模和渗透。

自我复制是目标网络攻击的渗透。大型病毒通过特殊的攻击模块,通信模块,智能模块和辅助攻击模块进行自我复制,以进行大规模攻击。

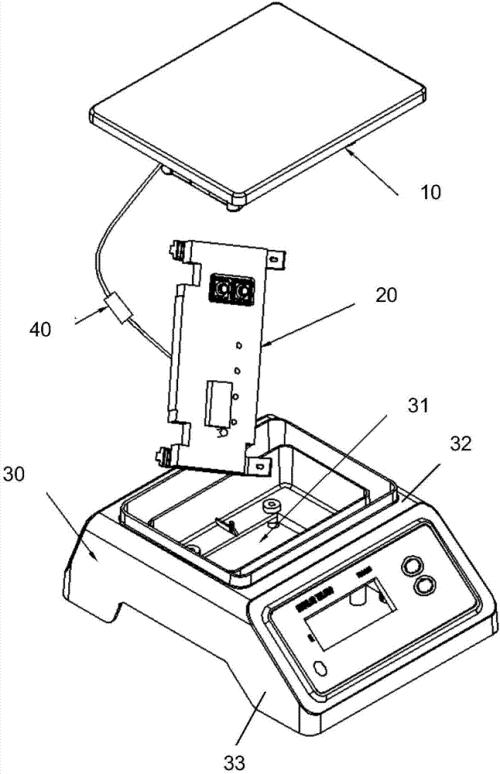

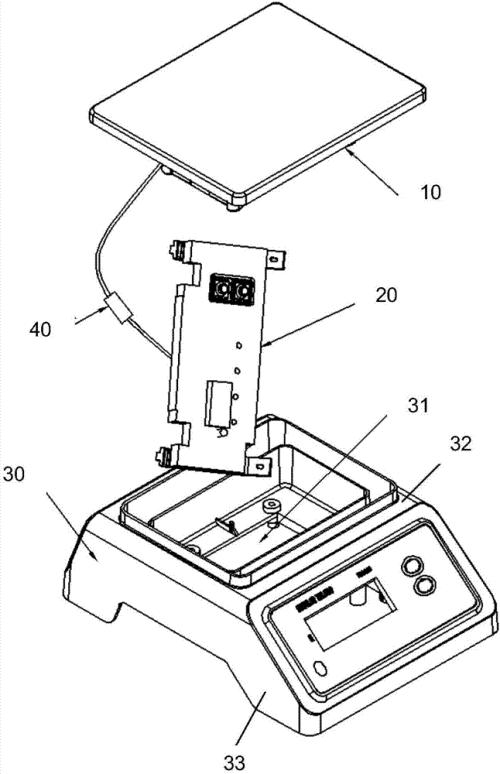

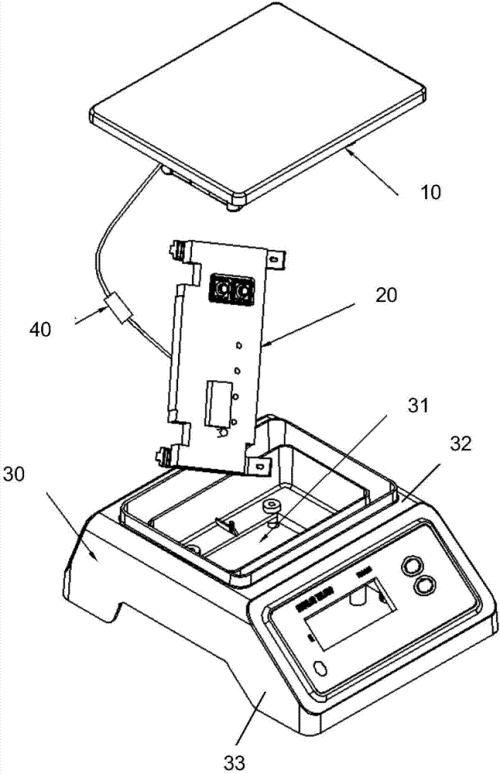

1.2移动网络蠕虫防御模型框架

移动网络蠕虫防御模型的总体结构主要基于Jacques Dupochet计算机扫描识别系统,该系统在扫描阶段控制和防御移动网络蠕虫。如果移动网络蠕虫进行了初步或大规模攻击,则其防御成本较高,防御抑制能力较低。为此,为移动网络蠕虫的扫描阶段构建了一个防御系统。雅克·杜波谢特(Jacques Dupochet)的计算机扫描识别系统的原理是建立空间虚拟卡文迪许网络坐标,并且在卡文迪许空间坐标内分布不同的系统节点。每个节点都具有单向虚拟卡文迪许·徐网络坐标节点,不具有网络意义。它们充当扫描诱饵来模拟计算机漏洞,并使移动网络蠕虫能够进行扫描。

1.3改进的LAN阻塞防御算法

根据移动网络蠕虫防御模型框架,分析了移动网络蠕虫的特殊扫描方法,同时给出了允许的不同IP数量在Ms周期内扫描整个LAN对于Mf,Mf被称为局域网的扼流阈值。将LAN扫描速率设置为Sf,改进的LAN扼流防御算法主要包括Ms,Mf,Sf的确定和cho流防御过程的确定。

改进的LAN扼流防御过程主要包括五个部分:

1.为每个LAN设置一个IP地址访问计数器,以记录对LAN编号的IP地址请求访问;

2,进入扼流圈,初始状态IP地址访问计数器为0; 3,如果未知网络IP发起对局域网的访问请求,则IP地址访问计数器增加1;

4.如果IP地址的访问计数器达到扼流阈值Mf,则在扼流周期内,IP地址的剩余访问扫描速率不得超过设置的扫描速率Sf。

5.在阻塞周期完成后,阻塞的IP地址被释放,再次执行第二次非操作,并执行新的阻塞过程,从而改善了局域网的阻塞过程。确定Ms,Mf和Sf的公式如下:

1.在给定时间内确定Ms的公式:家政服务,送餐服务热线,购物协助,运输协助,个人护理服务( 1),其中N代表网络节点总数,S代表易感节点数,β代表感染率,i代表网络接触率的下降因子。

2.确定扼流阈值的公式Mf:122SBNifgiMCC(2)在公式中,C表示移动网络蠕虫传播矩阵,g表示传播类别数,B表示邻居的平均蠕虫感染概率节点。

3.确定局域网扫描速率Sf的公式:1 [(1)] / 2SiSifNNiASSCCP(3)在公式中,P代表网络节点的结构参数,A代表网络节点的结构参数。移动网络的蠕虫扫描率。

通过对移动网络蠕虫的分析,移动网络蠕虫防御模型框架的体系结构以及改进的LAN阻塞防御算法的确定,本文在改进的基础上实现了移动网络蠕虫防御模型的设计。局域网扼流法。为了保证所提出的基于改进的局域网阻塞方法的移动网络蠕虫防御模型的有效性,进行了仿真实验。

2示例分析

在测试过程中,将不同的移动网络蠕虫用作测试对象,以进行蠕虫防御抑制能力模拟测试。模拟移动网络蠕虫的不同扫描特征和结构特征。为了确保测试的有效性,将传统的局域网扼流圈蠕虫防御模型用作比较对象,比较了两个模拟测试的结果,并在同一数据图中显示了测试数据。 2.1数据准备为了确保模拟测试过程的准确性,设置了测试的测试参数。

本文的模拟测试过程使用不同的移动网络蠕虫作为测试对象,并使用两种不同的蠕虫防御模型进行蠕虫防御抑制能力模拟测试,并分析模拟测试的结果。由于通过不同方法获得的分析结果和分析方法不同,因此在测试过程中必须确保测试环境。该数字是一致的。 2.2测试结果分析在测试过程中,使用了两种不同的蠕虫防御模型在模拟环境中工作,以分析蠕虫防御抑制能力的变化。

同时,由于使用了两种不同的蠕虫防御模型,因此无法直接比较分析结果。为此,使用Analysis第三方分析和记录软件来记录和分析测试过程和结果,并在中显示结果。在曲线中比较该实验的结果。在模拟测试结果曲线中,使用“分析”功能消除了模拟实验室人员操作和模拟计算机设备因素造成的不确定性,并且仅针对不同的移动网络蠕虫和不同的蠕虫防御模型,进行了蠕虫防御抑制能力的模拟测试。执行。根据实验比较结果曲线,可以得出结论,本文的设计防御模型在静态网络环境和负载网络环境下的防御抑制率明显高于传统的设计防御模型。

本文设计了防御模型。静态负载网络环境下的最小防御抑制率呈现出稳定的变化趋势,与蠕虫攻击的频率无关,不受蠕虫攻击的影响。在静态网络环境中,最高的防御抑制率可以达到95%,在负载网络环境中,最高的防御抑制率可以达到89.4%。当蠕虫攻击频率小于每秒200次时,传统的设计防御模型具有良好的防御抑制率。当蠕虫的攻击频率超过每秒200次时,在负载网络环境下,防御抑制率急剧下降,而在静态网络环境下,蠕虫的攻击频率超过每秒350次,防御抑制率显着下降。减少10%

通过第三方分析软件计算平均防御抑制率。本文设计防御模型的平均抑制率为82.37%,传统设计防御模型的平均抑制率为46.81%。结论:提出的改进的LAN扼流法与传统方法相比,将移动网络蠕虫的抑制率提高了35.56%,适用于防御移动网络蠕虫。

3结束语

本文提出了一种基于改进的LAN阻塞方法,移动网络蠕虫分析和移动框架的移动网络蠕虫防御模型。网络蠕虫防御模型框架。并改进了局域网扼流圈防御算法的确定性,实现了本文的研究。实验数据表明,该方法是有效的。希望本文的研究能够为节流防御蠕虫模型提供理论依据。

参考文献:

周汉勋,任义武,郭伟,等。P2P网络中混合蠕虫传播的建模与分析[J]。小型与微型计算机系统,2016,37(10):2249-2252。

周汉勋,任义武,郭伟,等。P2P网络中混合蠕虫传播的建模与分析[J]。小型与微型计算机系统,2016,37(10):2249-2252。

冯朝升,秦志光,罗旺平,等。范文杰,肖建华,于洪波。P2P触发主动蠕虫传播的建模[J]。电子学报,2016,44(7):1702-1707。

王天,吴群,文胜,等。抑制和清洁无线传感器网络中的移动蠕虫[J]。电子与信息学报,2016,38(9):2202-2207。